在安全控制器过去30年的发展史中,开发和测试了众多安全特性——但是其中许多也被破解。相关理念和设计,如果不是源于全面安全哲学,就只能拥有非常短的安全寿命。对于客户而言,选择合适的芯片主要意味着在决定针对特定应用采用一款产品前,对源于特定安全哲学的相应安全理念进行调查。

攻击者及其目标

操控芯片中的数据也经常被视作攻击者的重要目标,比如,改变借记卡中的存款金额或更改身份证中的个人信息,以伪造护照。

在典型应用中,安全控制器的使用有两大原因:首先,比如个人密钥、数据和凭证等秘密必须以能免遭非法访问的方式储存。此外,光安全存储还不足以有效保护秘密。因此,安全控制器的诞生旨在提供一种安全处理这些信息的方式。

另一方面,攻击者试图截取芯片中的有价值信息。如果信息被分离出来,攻击者可利用截取的数据生成“模拟器”,进行非法访问、识别或支付。另外,操控芯片中的数据也经常被视作攻击者的重要目标,比如,改变借记卡中的存款金额或更改身份证中的个人信息,以伪造护照或门禁卡。

攻击手段和设备从业余级别到专业级别,不一而足。在现实世界中,甚至有投入数十万乃至数百万美元来攻击安全控制器的行为。因此,安全控制器在安全哲学、理念战略和反制措施方面应不断更新,以有效地应对现代攻击。

物理攻击保护

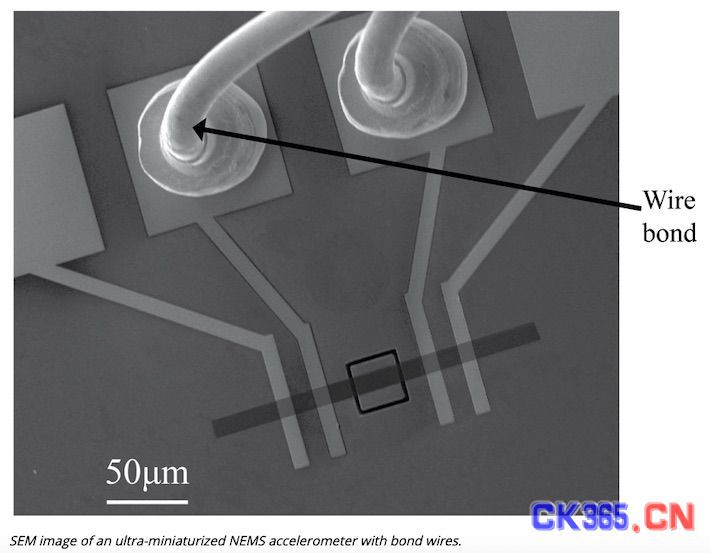

根据其相关性,在硅芯片上运行的信号是攻击者非常感兴趣的目标。在上世纪80年代这个安全控制器工程的早期阶段,攻击者已经开始利用细针来探测和向芯片上施加信号。这些年来,攻击方式得到了加强,如今可通过FIB工作站对芯片进行微手术来探测和施加信号。对于业余的探测/施加攻击而言,使用的是由钨丝进行计算机控制的电气化学蚀刻制成的AFM(原子力显微镜)探针或纳米针。

如果最有价值的信号——CPU内容——没有加密,那么,主要精力应放在保护明文上。过去采用的方法是使用合成逻辑或将安全相关信号行藏在其他非关键信号行中。历史上采用的所有方式都有其优点和缺点,必须针对每个芯片系列和应用进行平衡。定制的设计块或芯片可比合成逻辑更容易识别,尽管后者是自动反向工程工具的对象。

近二十年来,所谓的“屏蔽”方法在保护关键信号方面扮演了重要角色。最简单的方式是,使用更多的金属层来设计芯片。其目标是阻止利用业余设备的攻击者窃取包含关键明文数据的芯片信号。在上世纪90年代,覆盖整个芯片表面的主动屏蔽措施开始普及,对非法访问和物理攻击进行了很好防范。当时也考虑了芯片信号的重新布线,包括屏蔽线,但是在当时该举措被视为过度复杂。

如今,现代的计算机化设备和轻松访问的可能性被公认为是许多商业产品的巨大威胁。许多采用明文CPU和/或安全优化布线的产品仍然使用屏蔽方法——仍然使用主动屏蔽。先进的防护措施是在CPU中使用加密技术,利用动态加密信号代替明文。

旁路攻击保护

旁路攻击的范围甚广。早在安全控制器开发出来之前,就已经有针对通信设备的电气化旁路攻击。上世纪60年代针对加密电传设备的原始技术后来传入了安全控制器和智能卡领域。如今,大量的旁路攻击方式,从功率分析(SPA、DPA、PEA、模板攻击)和电磁分析(EMA、DEMA)到光辐射分析,都已经出现并可与其他攻击模式结合,以获得最佳结果。

最初应对旁路攻击的方式是在芯片输出信号中施加噪音, 比如通过利用噪音发生器。此外,还通过对抗芯片行为来进行反制,比如利用双轨逻辑、最大限度减少旁路信号生成。如今,常用的方法是结合应用硬加密协处理器和经过认证的加密库。最新的方式之一是使用加密协处理器中的内部加密信号。

如今,常用的方法是结合应用硬加密协处理器和经过认证的加密库。最新的方式之一是使用加密协处理器中的内部加密信号。